السيبرانيَّة في ملامح الصراع

حسن جوان

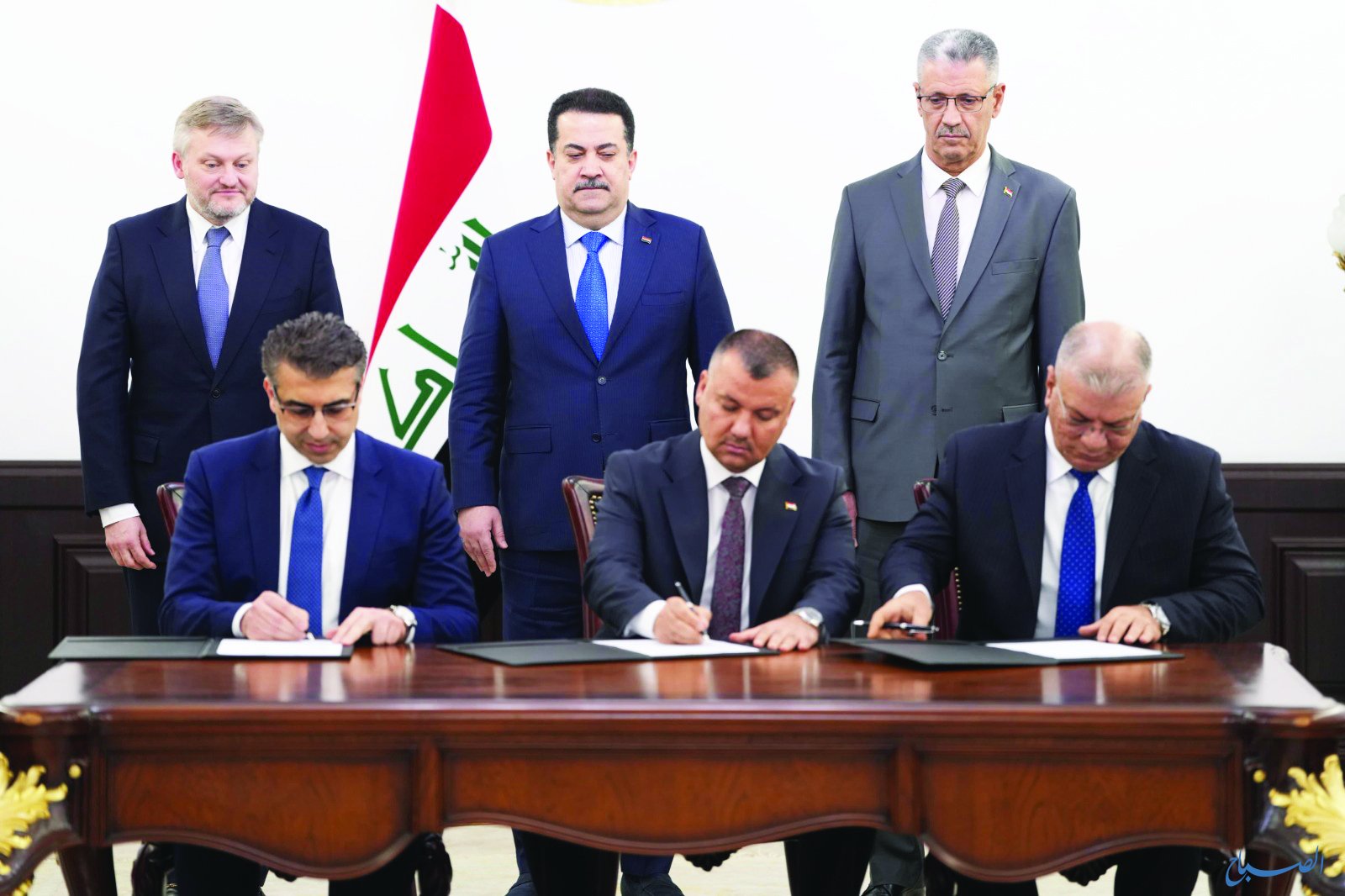

تصوير: احمد جبارة

في الوقت الذي قدمت فيه القفزات الهائلة في التقانة المعاصرة خدمات إنسانية كبيرة على مستوى الاتصال والصحة والنقل وغيرها، أصبحت هذه التكنولوجيا الملازمة لحياة الدول والأفراد لازمة لا غنى عنها، لكنها رغم هذا الوجه المشرق من التقدم، كشفت عن جانب مظلم منها وخطير، يهدد خصوصيات الأفراد والمؤسسات والمنظومات المصرفية والعسكرية، بل يبلغ الأمر في ضوء الأحداث المتفاقمة في الشرق الأوسط، بأن السايبر هو إحدى وسائل الحرب المباشرة، ويمكن توظيفه لاختراق أو اغتيال أو تعطيل كل ما له صلة بالتكنولوجيا الحديثة.

هذه الجنبة باتت تقلق الدول بلا استثناء في ما يتعلق بأمنها الوطني وأهمية الإجراءات الوقائية لتحصين أو سد الثغرات التي طرحتها مؤخراً أجيال الحرب الجديدة، ليست باعتبارها طرفاً مباشراً في الحرب ولكن باعتبار خطورة اختراق المعلوماتية الفردية والمؤسساتية لكل منظومات الكيانات الاقتصادية والبنى التحتية.

وفي هذا الفضاء من القلق والمناخات الحذرة التي تعم المنطقة، برزت أسئلة ملحّة بشأن تعريف السايبر وما هي الإجراءات الوقائية التي ينبغي للدولة والمؤسسات والأفراد اتخاذها من أجل تفادي مثل هذا الاختراق أو التخفيف من تأثيراته. حول هذا الموضوع طرحنا أسئلة على متخصصين بهذا الشأن، فكان هذا التحقيق الخاص بـ (الصباح):

توظيفات مميتة

يرى د.تحسين الشيخلي من مركز بحوث دراسات المستقبل – لندن بأن العالم لم يعد معزولاً عما يجري من أحداث، بل إن الصراع الأخير نبّه العالم إلى تلك التوظيفات المميتة التي تجاوزت المؤسسات نحو الأفراد والبنى التحتية. يقول الشيخلي:

"في عصر تتسارع فيه التطورات التكنولوجية وتزداد فيه تعقيدات المشهد الجيوسياسي، أصبح مفهوم الحرب السيبرانية أحد العناصر الأساسية التي تعيد تشكيل ملامح الصراع في الشرق الأوسط. فبينما تشهد المنطقة توترات تاريخية وصراعات مستمرة، تبرز الأبعاد الرقمية كعامل رئيس يحدد استراتيجيات القوى المتنافسة ويعزز من قدرتها على تنفيذ عمليات هجومية ودفاعية متطورة. الهجمات السيبرانية، مثل (ستكسنيت) التي استهدفت البرنامج النووي الإيراني، وتفجير أجهزة الاتصالات لحزب الله اللبناني، والمعلومات الاستخبارية في رصد تحرك قادة الحزب واستهدافهم، لم تعد مجرد أحداث معزولة، بل أصبحت نمطًا جديدًا من أشكال الصراع التي تحمل في طياتها تأثيرات جيوسياسية عميقة.

ويضيف، أن الأمن السيبراني والأمن الوقائي يشكلان اليوم حجر الزاوية في حماية الدول والأفراد، لا سيما في منطقة الشرق الأوسط التي تشهد تصاعدًا غير مسبوق في التهديدات السيبرانية. وهذه التهديدات التي تستهدف البنية التحتية الحيوية للدول مثل أنظمة الطاقة، البنوك، المؤسسات الحكومية وحتى الأفراد، لا تأتي فقط من جهات معادية للدول بل تشمل أيضًا جهات منظمة قادرة على إحداث ضرر كبير عبر الإنترنت. في ظل هذا الوضع المتوتر، أصبح الأمن السيبراني والأمن الوقائي جزءًا لا يتجزأ من استراتيجيات الدفاع الوطني، حيث يسعى الجميع لحماية مصالحهم من الهجمات التي قد تزعزع استقرارهم.

أمن وقائي

ويكمل الشيخلي أنه في ظل هذه التطورات، من الواضح أن التهديدات السيبرانية ستظل تتزايد، وأن الدول بحاجة إلى مواكبة هذه التطورات الأمنية لضمان استقرارها وحماية مصالحها. الأمن السيبراني والأمن الوقائي ليسا خيارًا، بل ضرورة حتمية في ظل التحديات التي يواجهها العالم اليوم. والتعامل مع هذه التهديدات يتطلب تضافر الجهود على مستوى الأفراد والدول، واستخدام تقنيات حديثة تعزز من القدرة على مواجهة المخاطر السيبرانية في المستقبل.

ويتابع، أنه يمكن استشراف مستقبل هذا الصراع عبر مجموعة من السيناريوهات المحتملة التي تتراوح بين تفاقم الأوضاع أو التوصل إلى نوع من التوازن الهش، أو حتى تحولات دراماتيكية غير متوقعة.

ويشير إلى، أنه رغم سوداوية معظم السيناريوهات المحتملة، هناك احتمال لظهور نوع من التفاهمات الإقليمية حول الأمن السيبراني. قد تُدرك الدول في النهاية أن التصعيد السيبراني المستمر يهدد وجودها، ما يدفعها للتفاوض على اتفاقيات أمنية لحماية البنى التحتية الحيوية. التعاون في هذا المجال قد يتخذ أشكالًا مختلفة، مثل تبادل المعلومات حول التهديدات السيبرانية أو تطوير بروتوكولات مشتركة لردع الهجمات الكبرى.

سيناريو

يؤكد الشيخلي، أن هذا السيناريو يتطلب إرادة سياسية قوية وقدرة على تجاوز الخلافات الجيوسياسية الحالية، وهو أمر قد يبدو بعيد المنال في ظل الظروف الراهنة، ولكنه قد يكون الحل الأكثر استدامة لتجنب الانهيار السيبراني الشامل.

ويختتم حديثه لـ(الصباح) بأنه. "إذا ما تحقق فإننا يمكن أن نتوقع ظهور اتفاقيات سيبرانية إقليمية لحماية البنية التحتية، تخفف حدة الهجمات السيبرانية نتيجة الردع المشترك والتعاون، وبناء قدرات دفاعية سيبرانية متقدمة وتجنب التصعيد الشامل".

لبنان مثالاً

وفي معالجة موازية، تطرح تعريفاً ومعالجة للموضوع ذاته، يفصل الحديث فيها مدرب الأمن الرقمي علي زبير، إذ يفرّق بين الاختراق البرمجي والتدبير الاستخباراتي الذي حصل في لبنان عبر حادثة البيجر وحوادث أخرى.

يقول علي زبير"إن ما حصل في لبنان هو مثال واقعي لاختراق إلكتروني من النوع المادي، إذ حصل الاختراق بتعديل على بعض مكونات الأجهزة المادية وليس البرمجية فقط، أي إنها ليست هجمة عبر روابط أو فايروسات أو ماشابه، ومن الواضح أن الأجهزة التي استخدمت في لبنان قد تم استيرادها من جهات غير رسمية أو من السوق السوداء، وتم فعلياً تزويد لبنان بأجهزة تم تعديل البطاريات الموجودة بداخلها بوضع شحنة صغيرة من مادة c4 تعمل وفق تردد معين" .

رقابة حكوميَّة وحلول

ويعبر زبير، عن مقترحات وقائية بإجراءات متمثلة بنقاط مقترحة، إذ يذكر بأن "سيناريو حصول هجمات سيبرانية من هذا النوع في ظل المعطيات الحالية وخاصة في العراق وارد جداً لأسباب عدة، منها ضعف الرقابة الحكومية على توريد الأجهزة المماثلة إلى داخل البلد، إن إجراءات الوقاية للحد من هذه الحالات مهمة، ولا بد للحكومة أن تتخذ خطوات جادة في وضع آليات محددة وواضحة لاستيراد الأجهزة الالكترونية وأجهزة الاتصال، من ضمنها الآتي :

إنه "يجب أن يكون استيراد الأجهزة الالكترونية من خلال التعامل مع جهات حكومية رصينة في الدول المنتجة لهذه الأجهزة سواء كانت في الصين أو تايوان أو اليابان وغيرها".

ويشير إلى أن "إمكانية معرفة الجهة التي أرسلت الأجهزة المتوفرة في الأسواق صعبة جداً في (فرضية حصول حالة مشابهة لما حصل في لبنان) للسبب ذاته وهو عدم رصانة الجهة المرسلة لأجهزة الاتصال، مع الإشارة بأن أغلب الأجهزة الموجودة لدى القوات الأمنية من شركات غير رصينة وأجهزة مقلدة، عليه لا بد من إعادة النظر في الأجهزة المستخدمة في المجالات الأمنية والعسكرية والتحقق من الجهات المنتجة والموردة لها".

خوارزميات حديثة

ويوضح مدرب الأمن الرقمي، أنه "لا بد من الانتباه إلى أجهزة التلفاز الذكية التي تحتوي على كاميرات أو مايك داخلي لتسلم الإيعازات الصوتية وأجهزة الريمونت كونترول التي قد تخترق وتستخدم عمليات التنصت، ولوحظ في الآونة الأخيرة أن أغلب الدوائر ومنازل كبار الموظفين تحتوي على هذه الأنواع من الأجهزة في داخل المنازل وغرف الاجتماعات"، منوهاً بأنه "لا بد من إعادة النظر في كاميرات المراقبة المربوطة على الانترنت في بعض المؤسسات الحكومية الحساسة، لأنها من أسهل الطرق في التجسس و سهلة الاختراق إلى حد لا يمكن وصفه، كون الخوادم التي تربط هذه الأجهزة بالتطبيقات الخاصة بها مجهولة الموقع و المصدر".

وأردف، أنه "لا بد من تعاقد مع بعض الشركات التي تزود العراق بهذه الأجهزة من أجل فتح خطوط إنتاج أو تجميع لهذه الأجهزة أو على الأقل فحص الأجهزة المستوردة للدوائر الحكومية".

ويكمل زبير، أنه "يجب إعادة النظر في أجهزة التعقب (gps) التي تستخدمها المؤسسات الأمنية، والتأكد من الجهة المزودة وموقع الخوادم (السيرفرات) والتأكد من عائدية القمر الصناعي، كون بعض الأقمار هي تجسسية تابعة لبعض الدول التي قد تكون ضمن النطاق الأحمر في تعاملها مع العراق ."

ويختتم أن "هناك الخوارزميات الحديثة أيضاً والتي تتضمن الكثير من التطبيقات مثل (فيس، ماسنجر) أو (انستغرام) وغيرها تقوم فعلياً بتحليل كل الكلام الذي يُلتقط من خلال ميكروفون الهاتف وتقوم بتحليله وارساله إلى الخوادم الخاصة بالشركة، والظاهر من الأمر أن هذه الاستخدامات هي تجارية، إذ تقوم هذه المنصات باقتراح إعلانات لأي موضوع يتم التحدث عنه، عليه فإن احتمالات استخدامها من أجل التجسس جداً واردة في ظل الحرب الإلكترونية بين الدول، ولا بد من التأكيد على المؤسسات الحكومية بعدم إدخال أجهزة الهاتف داخل الاجتماعات المهمة وخاصة في المؤسسات الأمنية أو الاستراتيجية".